Se stai utilizzando un servizio VPN o stai pianificando di ottenerne uno, ci sono alcune funzionalità che devi comprendere per sfruttarlo al meglio. Alcune di queste funzionalità sono solo espedienti di marketing e i provider VPN spesso le rinominano per farle sembrare più vendibili. Ma ci sono altre funzionalità che costituiscono il nucleo di una VPN ed è importante assicurarsi che funzionino bene.

La maggior parte dei servizi VPN include funzionalità importanti attivate per impostazione predefinita, quindi non dovrai toccarle e configurarle da solo. Tuttavia, ci sono alcune funzionalità che puoi modificare per renderle più utili per il tuo caso d'uso specifico.

Quindi, quali sono queste funzionalità VPN e come funzionano?

1. Crittografia

Una delle funzioni principali di una VPN è bloccare i tentativi da parte di utenti non autorizzati di intercettare, leggere o alterare il contenuto del tuo traffico Internet. Raggiunge questo convertendo i tuoi dati effettivi in un formato illeggibile e codificato attraverso un processo chiamato crittografia.

I dati sono protetti utilizzando una chiave di crittografia impostata solo da utenti autorizzati. Per decrittografare i dati, avrai bisogno di una chiave di decrittografia simile.

Una VPN crittografa i tuoi dati quando entra attraverso il suo tunnel e poi li riporta nel formato originale all'altra estremità.

Esistono tre tipi di tecniche di crittografia utilizzate dalla maggior parte delle VPN. Questi sono:

io. Crittografia simmetrica

La crittografia simmetrica è un'antica forma di cifratura che utilizza un algoritmo per trasformare i dati. La 'chiave' è un fattore nell'algoritmo che cambia l'intero risultato della crittografia. Sia il mittente che il destinatario utilizzano la stessa chiave per crittografare o decrittografare i dati.

Questi algoritmi raggruppano i dati in una serie di griglie e quindi spostano, scambiano e rimescolano il contenuto delle griglie utilizzando la chiave. Questa tecnica è chiamata cifratura a blocchi e costituisce la base dei sistemi di crittografia delle chiavi utilizzati di frequente, inclusi AES e Blowfish.

- AES:

Il Sistema di crittografia avanzato o AES è un cifrario a blocchi commissionato dal governo degli Stati Uniti e utilizzato dalla maggior parte dei servizi VPN in tutto il mondo. Suddivide i flussi di dati in un array a 128 bit, che equivale a 16 byte.

La chiave può essere lunga 128, 192 o 256 bit mentre i blocchi sono griglie di 4x4 byte. Se non hai familiarità con le unità di dati, dovresti imparare a farlo distinguere i bit e i byte .

La lunghezza della chiave determina il numero di cicli di crittografia o i passaggi di trasformazione. Ad esempio, l'AES-256 esegue 14 cicli di crittografia, rendendolo estremamente sicuro.

- Pesce palla:

Gli utenti che diffidano della sicurezza offerta da AES utilizzano Blowfish. Utilizza un algoritmo open source, motivo per cui è incluso anche nel sistema OpenVPN open source.

Tuttavia, a livello tecnico, Blowfish è più debole di AES poiché utilizza un blocco a 64 bit, la metà delle dimensioni della griglia AES. Questo è il motivo per cui la maggior parte dei servizi VPN preferisce AES a Blowfish.

ii. Crittografia a chiave pubblica

Un evidente difetto del sistema di crittografia simmetrica è che sia il mittente che il destinatario devono avere la stessa chiave. Dovrai inviare la chiave al server VPN per avviare la comunicazione. Se gli intercettori in qualche modo acquisiscono la chiave, possono decrittografare tutti i dati crittografati con essa. Public Key Encryption offre una soluzione al rischio per la sicurezza nella trasmissione delle chiavi.

I sistemi di crittografia a chiave pubblica utilizzano due chiavi, una delle quali è resa pubblica. I dati crittografati con la chiave pubblica possono essere decifrati solo con la chiave di decrittografia corrispondente e viceversa.

come si apre un file dat?

iii. Hashing

L'hashing è il terzo metodo di crittografia utilizzato dalle VPN. Utilizza un Secure Hash Algorithm (SHA) per preservare l'integrità dei dati e confermare che provengano dalla fonte originale.

SHA fa parte della libreria OpenSSL utilizzata dalla maggior parte delle VPN. Negli algoritmi di hashing, il processo di hashing viene utilizzato per recuperare il certificato e confermare che i dati del certificato sono stati inviati dall'autorità di certificazione piuttosto che da un intercettore.

2. Tunnel diviso

Il tunneling diviso è una funzionalità VPN popolare che ti consente di scegliere quali app proteggere con la VPN e quali app possono funzionare normalmente. È una funzione utile che ti aiuta a mantenere privato parte del tuo traffico Internet e instrada il resto attraverso la rete locale.

Tunnel spaccato può essere uno strumento utile per risparmiare larghezza di banda poiché invia solo una parte del tuo traffico Internet attraverso il tunnel. Quindi, se hai dati sensibili da trasferire, puoi proteggerli senza subire l'inevitabile ritardo in altre attività online causato dalla VPN.

3. Dati e limiti di larghezza di banda

I limiti di dati e larghezza di banda sono limiti che determinano la quantità di dati che puoi trasferire o la larghezza di banda che puoi utilizzare alla volta. I servizi VPN utilizzano i limiti di dati e larghezza di banda per controllare la quantità e la velocità del flusso di dati attraverso la rete.

È importante che i fornitori di servizi VPN mantengano i limiti per prevenire la congestione e le interruzioni della rete. Tuttavia, i fornitori di servizi premium con infrastrutture estese come ExpressVPN, NordVPN, PIA e Surfshark non impongono alcun limite di dati e larghezza di banda all'utilizzo.

4. Politica No-Log

La politica no-log o zero-log è la promessa di una VPN di non tenere mai un registro delle attività online di un utente. La politica no-log è un importante punto di forza per le VPN in quanto è uno dei motivi principali per cui le persone usano le VPN in primo luogo.

Non molte VPN offrono un servizio completo di zero log e anche quelle con rigorose affermazioni di no log tendono a memorizzare alcuni log. Se non sei sicuro di quale VPN scegliere per un servizio veramente senza registri, cerca quelle che utilizzano server solo RAM. Tali server salvano dati temporanei che vengono cancellati quando l'hardware viene spento.

5. Connessioni simultanee del dispositivo

Le connessioni simultanee di dispositivi si riferiscono al numero di dispositivi che possono connettersi a una VPN contemporaneamente. La maggior parte delle VPN pone un limite alle connessioni simultanee e solo una manciata di esse può ospitare connessioni illimitate alla volta.

Una cosa da ricordare con le connessioni di più dispositivi è che puoi installare la VPN su tutti i dispositivi che vuoi, ma non puoi farli funzionare su tutti i dispositivi contemporaneamente.

6. Uccidi l'interruttore

UN kill switch VPN è una funzione che disconnette il tuo dispositivo da Internet se la tua connessione VPN si interrompe inaspettatamente. È una funzionalità VPN vitale che ti impedisce di inviare dati al di fuori del tunnel VPN sicuro.

7. Protezione dalle perdite

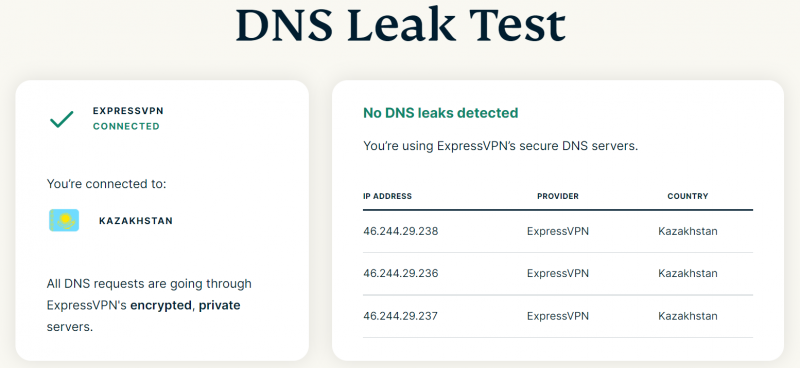

Lo scopo principale dell'utilizzo di una VPN è nascondere il tuo attuale indirizzo IP da occhi indiscreti. Ma a volte il tuo indirizzo IP originale potrebbe essere rivelato, esponendo la tua posizione, la cronologia di navigazione e l'attività su Internet online. Un tale incidente viene definito perdita di IP o perdita di VPN e supera lo scopo dell'utilizzo di una VPN.

le migliori app di incontri per giovani adulti

Molte delle migliori VPN hanno una protezione da perdite IP/DNS integrata che è abilitata per impostazione predefinita. Offrono anche strumenti per controllare il tuo IP effettivo e l'indirizzo assegnatoti dalla VPN. Con una connessione VPN attiva, i due indirizzi IP non dovrebbero corrispondere.

8. Mescolare IP

Il mescolamento IP è una funzione di privacy VPN che rende casuale il tuo indirizzo IP. Una VPN lo fa riconnettendoti a un server VPN diverso dopo un determinato intervallo. La maggior parte delle VPN consente agli utenti di impostare la frequenza di riproduzione casuale da ogni 10 minuti a una volta ogni ora o al giorno.

Ottieni l'anonimato premium con una VPN

Con l'aumento delle minacce alla sicurezza, le VPN sono diventate strumenti indispensabili per ottenere la protezione. Quando scegli una VPN, la tua massima priorità dovrebbe essere un servizio con una rigorosa politica di no-log e funzionalità di sicurezza come un kill switch VPN e protezione dalle perdite.

Comprendendo il gergo VPN e come funzionano le varie funzionalità, sarai in grado di scegliere un servizio VPN adatto alle tue esigenze.